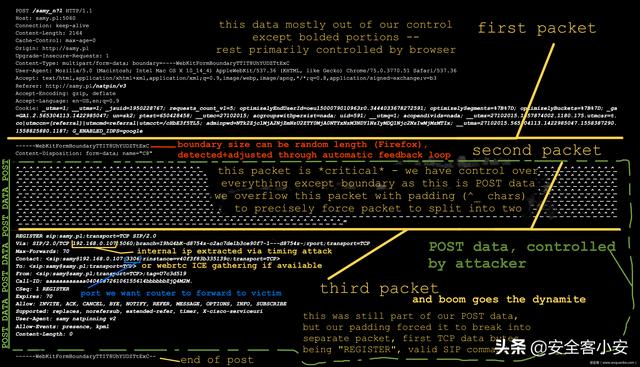

NAT Slipstreaming攻击使防火墙形同虚设( 二 )

文章插图

文章插图【NAT Slipstreaming攻击使防火墙形同虚设】参考链接:

欢迎登录安全客 -有思想的安全新媒体www.anquanke.com/加入交流群1015601496 获取更多最新资讯

原文链接:

- Nat. Mater:它的出现是否能引领5G通讯的发展?

- 谷歌报告:DDoS攻击量呈指数增长,以及如何应对

- 实战经验:电商平台遭遇CC攻击,我们是如何应对的?

- 国内高校大爆发!今日清华/北大/厦大Nature齐发

- 黑客攻击|SushiSwap开发团队成功制止一次黑客攻击,用户资金安全

- 攻击|与OceanLotus 相关的macOS 后门

- 百度网盘首次发布数据报告:八年0宕机,平均每日拦截非法攻击500余次

- 安钛克Signature 1000W电源开箱:高转换效率标竿

- 人为|沈昌祥:传统“老三样”难以应对人为攻击

- 勒索|曼联内部系统遭黑客攻击,被勒索数百万英镑赎金