Project Zero团队披露微软尚未完全修复的Windows 10提权漏洞

在微软今年 6 月发布的更新中 , 修复了存在于 Windows 系统中的一个高危漏洞 , 允许黑客在受感染的设备上将权限提高到内核级别 。 这个漏洞在今年 5 月被高级黑客作为零日漏洞使用 , 不过近日谷歌 Project Zero 团队使用公开的概念证明 , 表示这个问题依然存在 , 只是方法有所不同 。

文章插图

文章插图

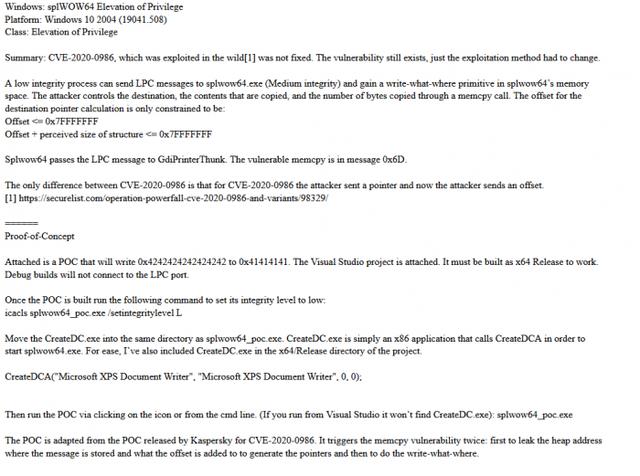

谷歌 Project Zero 安全研究员 Maddie Stone 发现 , 微软6 月份的补丁并没有修复原来的漏洞(CVE-2020-0986) , 经过一些调整后 , 该漏洞仍然可以被利用 。 2020 年 5 月 , 该问题与 Internet Explorer中的一个允许远程代码执行的 BUG 一起被黑客利用进行权限升级 。 在卡巴斯基发现攻击时 , 这两个缺陷都是零日 。

Stone 表示 , 攻击者现在仍然可以通过发送偏移量而不是指针来触发CVE-2020-0986 , 将权限增加到内核级别 。 在Twitter上 , 研究人员阐明说 , 最初的bug是一个任意的指针误引 , 允许攻击者控制memcpy函数的 "src "和 "dest "指针 。

但是微软的修复补丁是不恰当的 , 因为微软只是将指针改为偏移 , 所以函数的参数仍然可以被控制 。 在今天的一份简短的技术报告中 , 她解释了如何触发该漏洞 , 现在确定为CVE-2020-17008 。

【Project Zero团队披露微软尚未完全修复的Windows 10提权漏洞】一个低完整性的进程可以发送LPC消息到splwow64.exe(中等完整性) , 并在splwow64的内存空间中获得 write-what-where 权限。 攻击者通过memcpy调用控制目标、复制的内容和复制的字节数 。

- 小米授予技术团队百万美元大奖 雷军:将继续加大技术投入

- 团队奖就奖华为办公宝,跟着李成儒选择准没错

- Flipper Zero将于下月发货:为极客打造的开源多功能小工具

- 华中科大教授团队攻克5G世界性难题 让5G手机坐汽车都不掉速

- 全球首创!45秒速览“连钢创新团队”十大科技创新成果

- Google Chrome开发团队正探索通过扩大浏览器缓存解决性能问题

- 申请|孟晚舟律师团队新动作

- 谷歌Project Zero披露了Windows中的严重安全漏洞

- 从5人团队到港股之王,腾讯长大的三次关键战役

- 校企合作团队勇夺世界机器人大赛双冠军